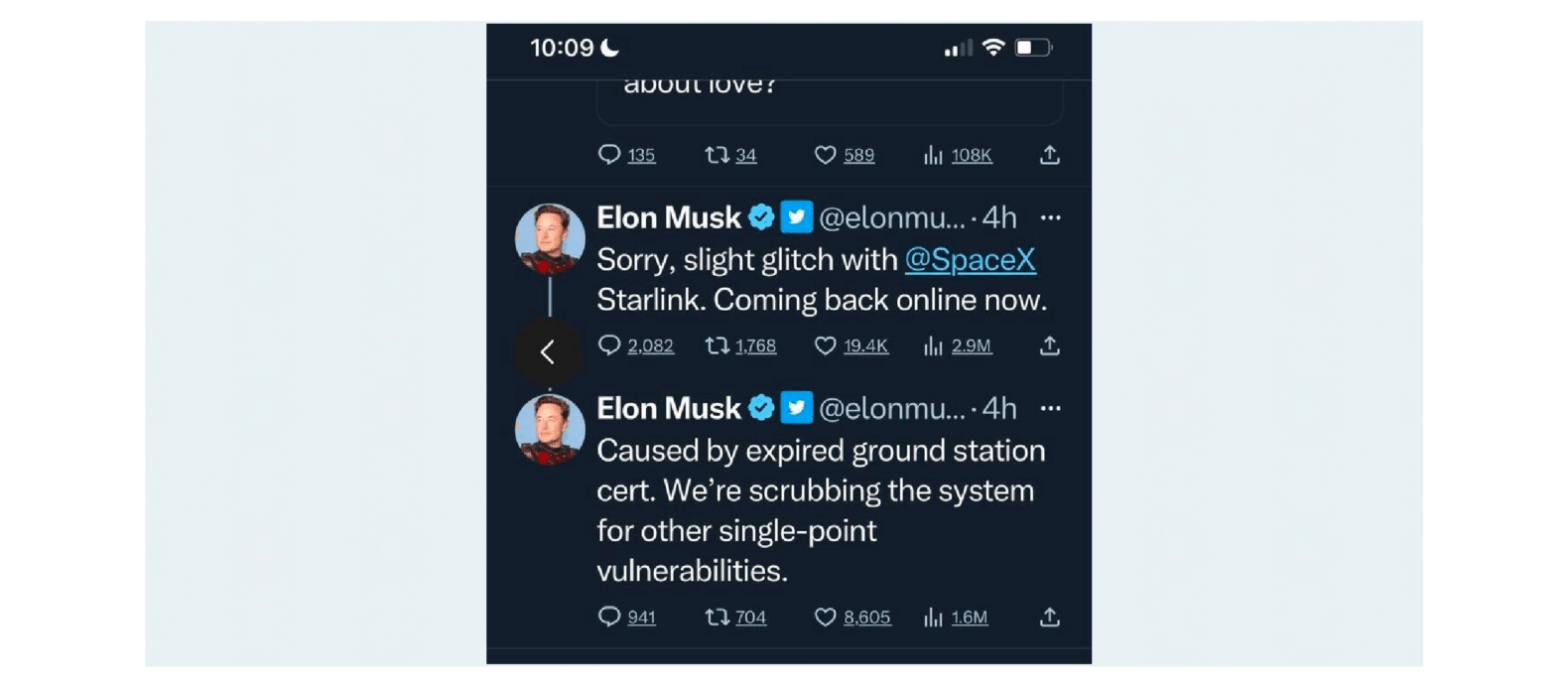

Imaginez une seconde : vos services critiques à l’arrêt, vos clients dans le noir, et votre réputation entachée. Ce scénario n’est pas de la science-fiction. En 2023, Starlink a subi une panne mondiale causée par un simple certificat expiré sur ses stations au sol. En 2017, c’était Equifax qui exposait les données de 148 millions de personnes pour une raison similaire. Plus récemment, en 2025, des milliers d’appareils Google Chromecast sont devenus obsolètes du jour au lendemain suite à l’expiration d’une autorité de certification intermédiaire.

Pourtant, selon le rapport State of Machine Identity Management, 53 % des organisations admettent manquer de personnel qualifié pour gérer leurs PKI (Public Key Infrastructure).

Nous sommes à un point de bascule. La convergence de la réglementation européenne (DORA), de la menace quantique et de la réduction drastique de la durée de vie des certificats rend la gestion manuelle non seulement risquée, mais humainement impossible.

Voici pourquoi votre stratégie de gestion des certificats doit changer dès maintenant, et comment vous y préparer.

Le Mur Réglementaire et Technique : Ce qui change

L’époque où l’on générait un certificat valable 3 ou 5 ans pour l’oublier ensuite est révolue. Deux forces majeures redessinent le paysage.

La pression réglementaire : L’effet DORA

Depuis janvier 2025, le Digital Operational Resilience Act (DORA) impose une rigueur nouvelle aux institutions financières européennes. Ce n’est plus une recommandation, c’est une loi.

La section sur le chiffrement est explicite :

- Agilité cryptographique (Art. 6) : Vous devez être capable de mettre à jour ou changer vos technologies cryptographiques en réponse aux avancées de la cryptanalyse.

- Inventaire exhaustif (Art. 7) : Les entités doivent maintenir un registre à jour de tous les certificats supportant des fonctions critiques.

- Renouvellement proactif : Le renouvellement doit être garanti avant l’expiration.

La pression des géants du Web : La course vers les 47 jours

Google et Apple imposent le tempo. Pour sécuriser le web, la durée de validité des certificats se réduit comme peau de chagrin. La feuille de route du CA/B Forum est claire et sans appel :

- Aujourd’hui : 398 jours max.

- 15 Mars 2026 : Réduction à 200 jours.

- 15 Mars 2027 : Réduction à 100 jours.

- 15 Mars 2029 : Validité maximale de 47 jours.

C’est également la fin programmée des certificats wildcards (*.example.com), souvent utilisés comme solution de facilité.

L’équation impossible de la gestion manuelle

Ce durcissement des règles crée un véritable défi mathématique pour vos équipes opérationnelles. Regardons les chiffres en face. Si vous gérez vos certificats manuellement (tableurs, rappels calendrier), votre charge de travail va exploser.

| Validité du certificat | Renouvellements par an (par certificat) | Impact Opérationnel |

| 398 jours (Actuel) | ~1 | Gérable (avec risques) |

| 200 jours (2026) | ~2 | Charge doublée |

| 47 jours (2029) | ~8 | Ingérable manuellement |

Tableau : L’impact de la réduction de validité sur la charge de travail.

Une étude interne montre qu’un renouvellement manuel (demande, validation, émission, installation, vérification) prend environ 4 heures. Multipliez cela par 8 interventions par an pour chacun de vos milliers de certificats : l’automatisation n’est plus un confort, c’est une condition de survie opérationnelle.

Et ce n’est qu’un début : L’explosion des volumes et le Quantique

L’essor des Identités Machines

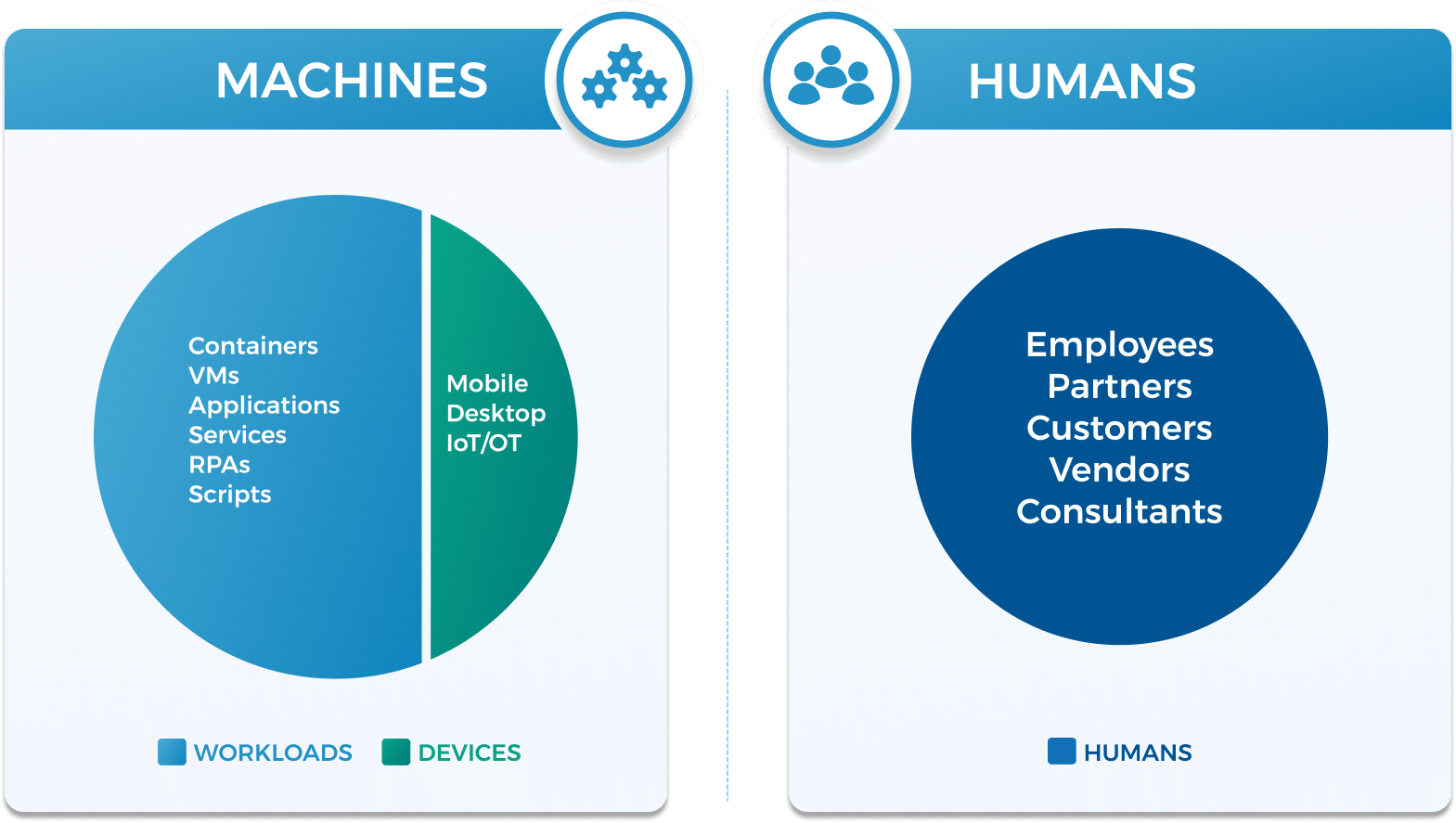

Nous ne parlons pas seulement de serveurs Web. Les “identités machines” (conteneurs, API, bots, IoT, clés SSH) sont 45 fois plus nombreuses que les identités humaines.

Chaque service, chaque micro-service, chaque agent IA déployé sur vos données nécessite une authentification forte. Si vous négligez ces certificats, vous créez des angles morts. En 2024, GitGuardian a relevé 23,8 millions de secrets exposés sur GitHub. C’est le symptôme d’une gestion des secrets qui n’est pas passée à l’échelle industrielle.

L’écosystème complexe des identités machines (Source: Keyfactor)

La menace fantôme : Cryptographie Post-Quantique (PQC)

L’ordinateur quantique est une réalité émergente (avec des initiatives comme Quantum Switzerland ou AWS Braket). Sa puissance rendra bientôt obsolètes nos algorithmes actuels (RSA, ECC).

Pourquoi s’en soucier aujourd’hui alors que l’ordinateur quantique capable de casser RSA n’est pas encore là ? À cause de la menace “SNDL” : Store Now, Decrypt Later (Collecter maintenant, déchiffrer plus tard).

Alerte Expert :

Les données chiffrées que vous échangez aujourd’hui peuvent être interceptées et stockées par des attaquants. Le jour où ils disposeront de la puissance quantique (horizon 2030-2035 selon le NIST), ils pourront déchiffrer rétroactivement vos secrets actuels.

Pour vous protéger, la transition vers la Cryptographie Post-Quantique (PQC) doit être anticipée dès maintenant.

Roadmap : Comment reprendre le contrôle ?

Chez SmartWave, nous avons modélisé une approche pour transformer cette contrainte en opportunité de modernisation.

Étape 1 : L’Inventaire (On ne protège que ce que l’on voit)

C’est la fondation de tout projet DORA. Vous devez découvrir vos certificats partout où ils se cachent :

- Scans réseaux : Analyse des ports, Reverse Proxies, WAF.

- Stores locaux : Magasins de certificats Windows, Java Keystores, fichiers

.pemsur les serveurs Linux. - Cloud & DevOps : Analyse des pipelines CI/CD et des secrets managers.

L’objectif est double : inventorier les certificats (dates, émetteurs) mais aussi les ciphers (algorithmes utilisés) pour préparer la migration PQC.

Étape 2 : Le choix de l’Autorité de Certification (CA)

Rationalisez. Trop d’organisations jonglent avec 9 PKI différentes. L’objectif est de réduire le nombre de CA pour regagner le contrôle, tout en choisissant des partenaires capables d’évoluer vers des algorithmes résistants au quantique.

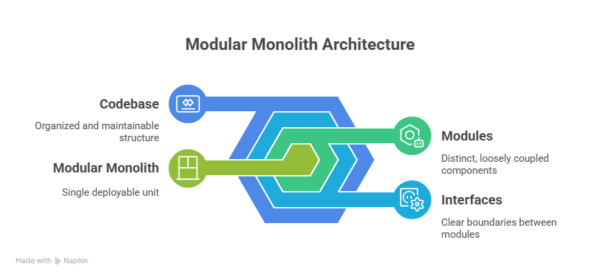

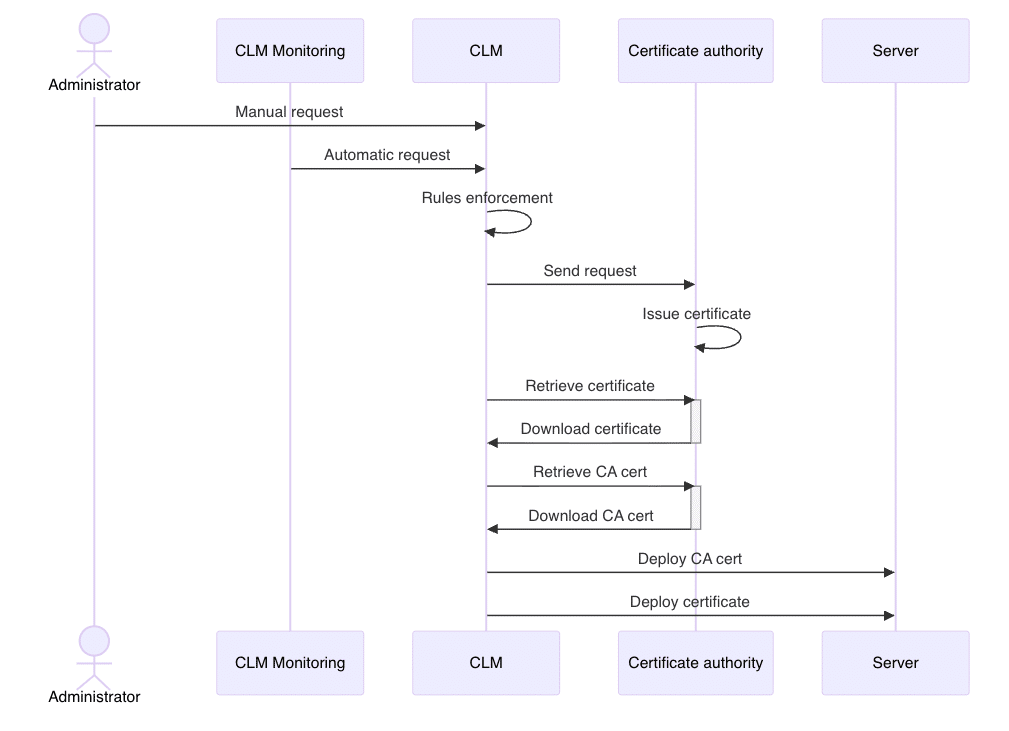

Étape 3 : Le CLM, votre tour de contrôle

Le CLM (Certificate Lifecycle Management) est la pièce maîtresse de l’architecture. C’est un logiciel qui centralise la gouvernance. Il permet de passer d’une gestion artisanale à une orchestration industrielle.

Les 7 piliers d’une gestion moderne du cycle de vie (Source: Accutive Security)

Étape 4 : L’Automatisation Totale

Il n’existe pas de “balle d’argent”, mais une combinaison de stratégies :

- Protocole ACME : Pour tous les serveurs éligibles, c’est le standard de l’industrie (type Let’s Encrypt) qui permet au serveur de demander lui-même son renouvellement.

- Orchestration (Ansible/Terraform) : Pour pousser les certificats sur les équipements qui ne supportent pas ACME.

- Intégration CLM : Pour piloter le tout sans intervention humaine.

L’automatisation permet de gérer des crises massives. En 2020, Let’s Encrypt a dû renouveler 3 millions de certificats en 3 jours suite à un bug. Sans automatisation, Internet aurait “cassé”.

Conclusion : L’avenir est en marche

La convergence des exigences réglementaires et technologiques ne laisse plus de place à l’improvisation. Le certificat n’est plus un simple fichier technique, c’est une identité critique dont la gestion doit être automatisée, auditée et agile.

En adoptant une stratégie de CLM (Certificate Lifecycle Management) dès 2025, vous ne faites pas que vous mettre en conformité avec DORA ; vous immunisez votre entreprise contre les pannes futures et préparez le terrain pour l’ère post-quantique.

Ne subissez pas le calendrier. Anticipez-le.